一、功能简介

谁能操作:仅超级管理员

单点登录(Single Sign On),简称为 SSO,为企业内部成员提供集中式身份管理服务。成员只需一次登录认证,即可在权限范围内访问企业内所有相互信任的应用系统。企业超级管理员开通此功能并在管理后台完成配置后,企业成员可以在登录时选择 SSO 登录,使用企业域名直接登录 Lark。

二、操作流程

在启用 SSO 前,管理员需完成认证方式的配置。Lark 支持 SAML 认证、Google 账号两种认证方式。

配置 SAML 认证

在 Okta 中创建新的 Application

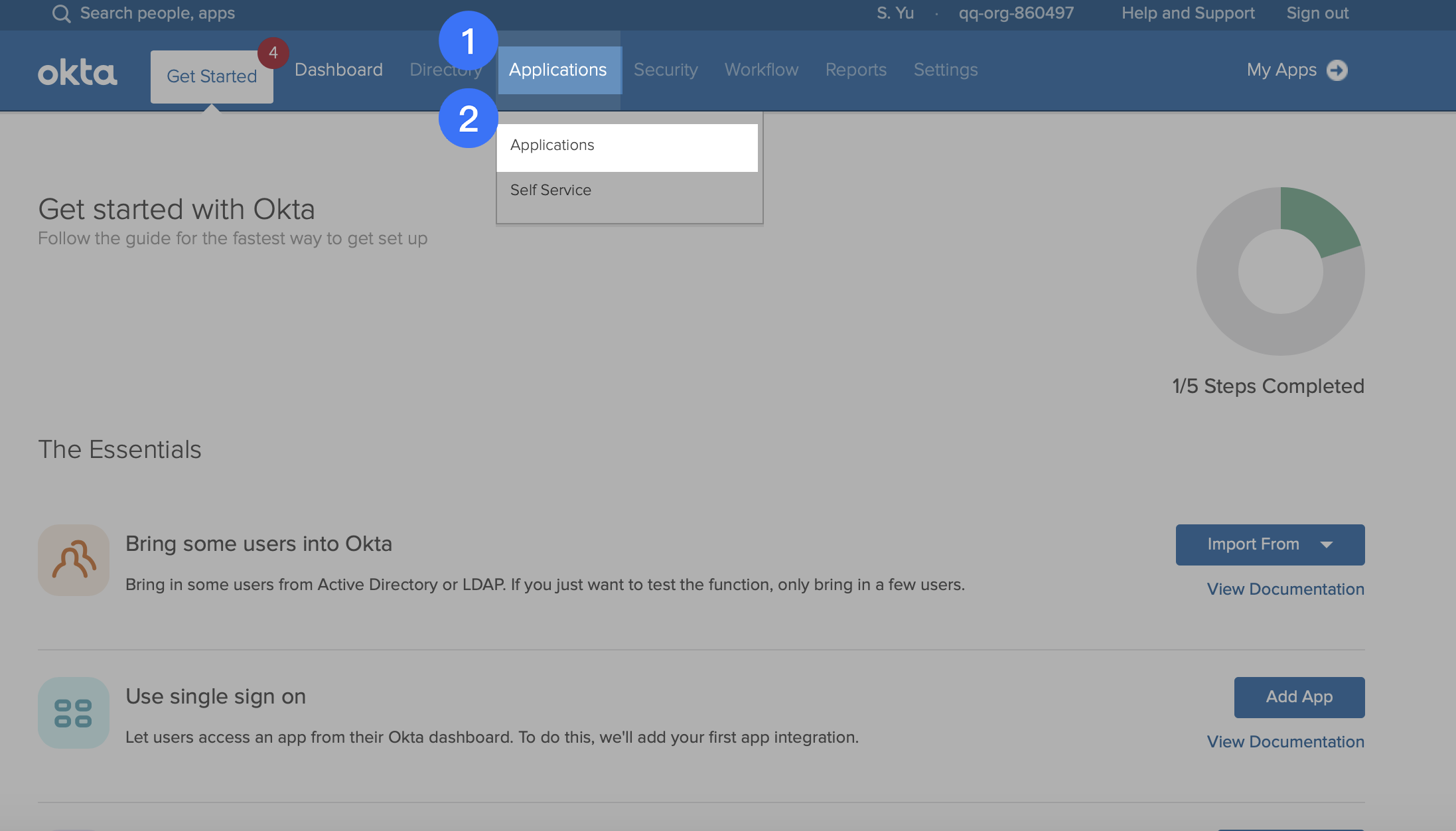

- 进入 Okta,点击右上角 Admin 进入 Okta 管理后台。

- 250px|700px|reset

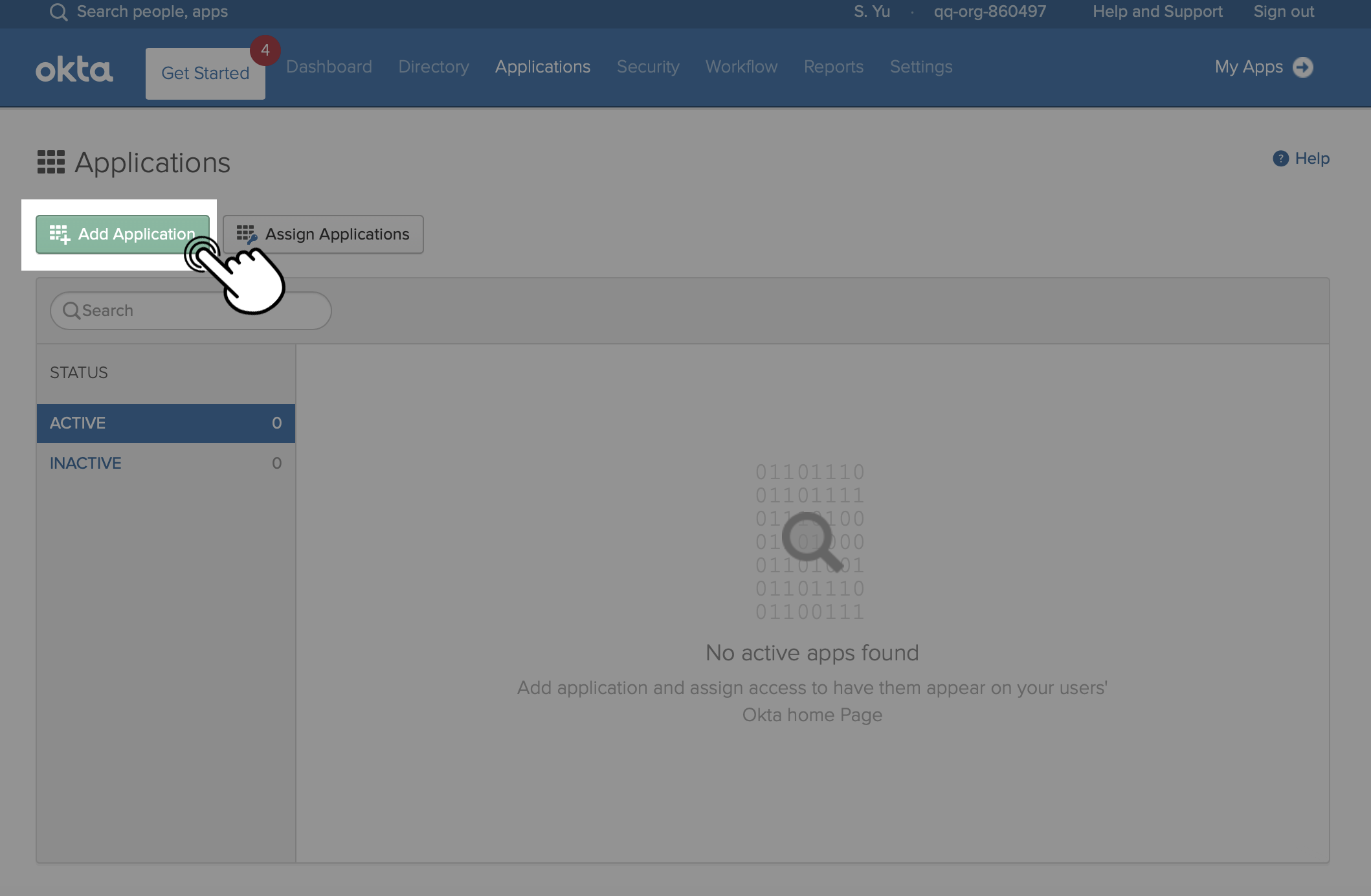

- 登录后,进入 Applications > Applications,点击左上角 Add Application。

250px|700px|reset

250px|700px|reset

- 点击 Create New App,在弹窗中选择 Web 和 SAML 2.0,点击 Create。

- 250px|700px|reset

250px|700px|reset

- 设置 Application 名称,例如,将 Application 命名为 Lark,点击 Next。

- 根据企业域名类型,在以下页面中对应输入对应链接。

-

- 250px|700px|reset

- 点击 Add Another 增加编辑属性,请务必添加 user.email 一栏。配置完成后,点击 Next。

- 250px|700px|reset

250px|700px|reset

- 选择 I'm an Okta customer adding and internal app 和 This is an internal app what we have created,并点击 Finish。

- 250px|700px|reset

- 进入 Applications > Applications > Assignments,点击 Assign,添加需要使用此应用的成员。

- 250px|700px|reset

- 在 Sign On 页面点击 View Setup Instructions,查看配置信息。保存以下 3 个参数信息,便于后续在 Lark 管理后台中使用。

- 250px|700px|reset

250px|700px|reset

在管理后台完成 SAML 认证

配置后,企业成员可以通过 Okta、Azure、OneLogin 或者定制的 SAML 2.0 账号登录。

- 进入 Lark 管理后台,点击 安全 > 账号 > SSO 账号登录。

- 点击 编辑配置,选择 SAML 认证。

- 将从 Okta 中获取到的三个参数信息依次填入,点击 验证并保存。

- 250px|700px|reset

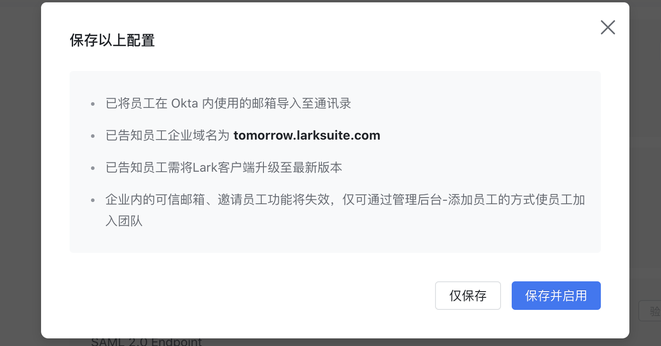

- 确认弹窗中的配置信息,点击 保存并启用。

250px|700px|reset

- 点击 启用 Okta 账号登录,完成设置。

- 250px|700px|reset

配置 Google 账号认证

- 进入 Lark 管理后台,点击 安全 > 账号 > SSO 账号登录。

- 点击 编辑配置,认证方式选择 Google 账号。

- 注:

- 如果员工已经加入企业,确认成员的 联系邮箱 信息与其需登录的 Google 账号相同。成员的联系邮箱可以在成员详情中查看。如不一致,请及时修改。具体信息请参考管理员修改成员信息。

- 如果员工尚未加入企业,管理员在添加成员时,须在 联系邮箱 中填入成员的Google 账号。具体信息请参考管理员邀请成员加入企业。

- 点击 前往登录 Google 账号 ,在新打开的登录页内输入邮箱账号,登录成功后返回 SSO 账号登录页面。

- 确认页面信息无误后,点击 验证并保存。

- 250px|700px|reset

- 仔细阅读提示框中的内容,点击 保存并启用 后各配置立即生效。如需对员工进行相关宣导后再启用,可点击 仅保存。

- 注:若本次选择 仅保存,再次进入此功能时,可点击 启用 Google 账号登录,或点击 修改,修改当前配置。

- 250px|700px|reset

250px|700px|reset

启用 SSO 登录

完成认证方式的配置后,管理员可以点击 启用/停用 SSO 右侧的按钮,开启 SSO 登录。

250px|700px|reset

三、常见问题